PHP 序列化与反序列化安全详解

PHP 序列化与反序列化安全详解

在 PHP 开发中,序列化与反序列化是常见操作,但也存在安全隐患。

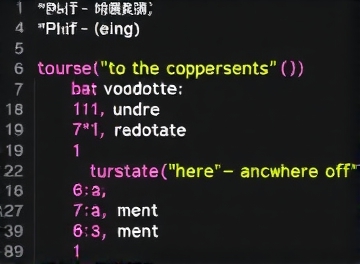

序列化是将对象或数据结构转换为字节流,便于存储和传输。例如:

class User {

public $name;

public $age;

}

$user = new User();

$user->name = "Alice";

$user->age = 25;

$serialized = serialize($user); // 序列化对象反序列化则是将字节流还原为对象或数据结构。

$unserialized = unserialize($serialized); // 反序列化然而,若反序列化的输入可控,就可能引发安全问题。比如恶意用户构造特殊序列化字符串:

class Evil {

public function __destruct() {

system("rm -rf /"); // 恶意代码

}

}

$evil = new Evil();

$malicious = serialize($evil);

unserialize($malicious); // 执行恶意代码为保障安全,要做到:

- 严格校验输入,确保反序列化数据来源可信。

- 避免反序列化不可信的外部数据。

- 对关键类的魔术方法(如

__destruct)做好安全处理。

总之,PHP 序列化与反序列化在带来便利的同时,安全问题不容忽视。开发者需谨慎处理,遵循安全规范,才能避免因序列化反序列化操作引发的安全漏洞,保障应用系统的稳定与安全。

文章版权声明:除非注明,否则均为Dark零点博客原创文章,转载或复制请以超链接形式并注明出处。